https://www.wiz.io/blog/exposed-moltbook-database-reveals-millions-of-api-keys

连人类都不知道怎么正确设置 PostgreSQL RLS,更别说 AI 乐。

以后大家如果看到有互联网新产品用了 Supabase ,去探索探索 API,极高概率能爆出任意写。⚰️ ⚰️

连人类都不知道怎么正确设置 PostgreSQL RLS,更别说 AI 乐。

以后大家如果看到有互联网新产品用了 Supabase ,去探索探索 API,极高概率能爆出任意写。

https://t.me/MeowMiniMeow/11911

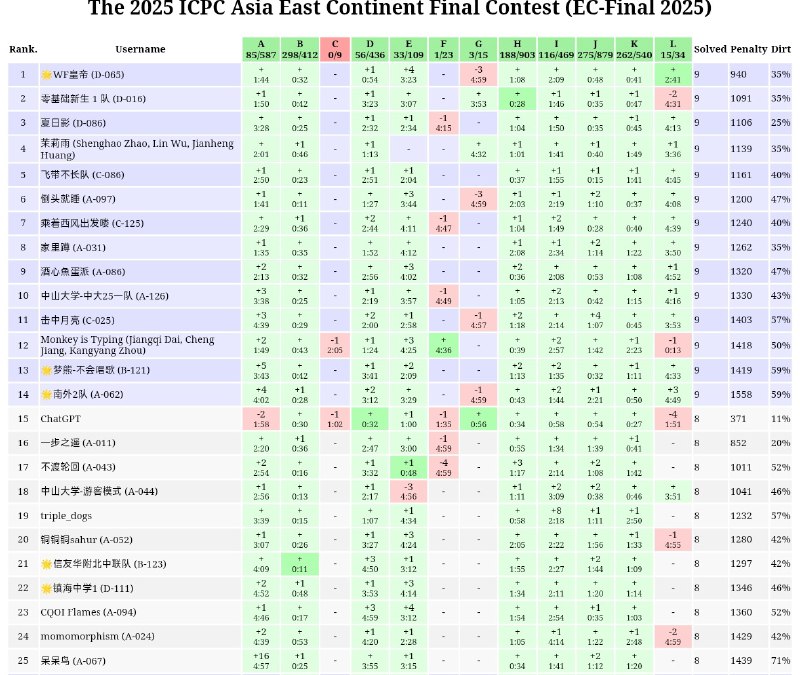

虽然但是 GPT 后续好像没有干活

虽然但是 GPT 后续好像没有干活

请大家注意,未经平台许可及安全评估,QQ机器人不得直接集成或接入AIGC服务,不得利用其生成和自动分发内容。对于违反上述规定的机器人,平台将依据违规程度进行处理。

关于飞牛系统(fnOS)无需认证远程代码执行漏洞链的复现

经过分析与验证,我们已成功复现飞牛系统(fnOS)中的一个严重远程代码执行(RCE)漏洞链。该漏洞链允许攻击者在无需任何身份验证的情况下,远程获取设备的最高管理员(root)权限,从而完全控制设备。

测试环境: FnOS 1.1.14

我们成功复现的攻击链由以下四个关键漏洞构成:

经过分析与验证,我们已成功复现飞牛系统(fnOS)中的一个严重远程代码执行(RCE)漏洞链。该漏洞链允许攻击者在无需任何身份验证的情况下,远程获取设备的最高管理员(root)权限,从而完全控制设备。

测试环境: FnOS 1.1.14

我们成功复现的攻击链由以下四个关键漏洞构成:

1. 漏洞一:路径穿越(任意文件读取)

描述:系统的一个Web接口(/app-center-static/serviceicon/myapp/...)未能正确过滤用户输入的路径,允许攻击者读取服务器文件系统上的任意文件。

在此攻击链中的作用:用于下载一个伪装成RSA私钥、但实际内嵌了硬编码AES密钥的文件 (/usr/trim/etc/rsa_private_key.pem)。这是整个攻击的起点。

2. 漏洞二:硬编码的加密密钥

描述:上述下载的文件中,在固定偏移量(100字节处)硬编码了一个32字节的AES主密钥(Root Key)。

在此攻击链中的作用:为攻击者提供了“万能钥匙”。这是后续伪造合法用户凭证的核心要素。

3. 漏洞三:认证绕过(通过伪造Token)

描述:系统的WebSocket网关在验证用户身份时存在致命逻辑缺陷。它允许攻击者使用上述获取的AES主密钥,在本地凭空“创造”出一个服务器会认为是合法的临时token。

在此攻击链中的作用:攻击者利用此漏洞,无需任何用户名和密码,即可伪造出一个“已登录”的管理员身份,从而有权调用需要高权限的API接口。

4. 漏洞四:命令注入

描述:在通过认证后,一个用于添加Docker镜像的API接口(appcgi.dockermgr.systemMirrorAdd)未能正确处理其url参数。

在此攻击链中的作用:这是最终的执行环节。攻击者将恶意系统命令(如反弹Shell或下载执行脚本)注入到url参数中,服务器在处理该请求时会无条件执行这些命令

《网络犯罪防治法(征求意见稿)》发布。

https://www.mps.gov.cn/n2254536/n4904355/c10386242/content.html

- 意见反馈截止时间为 3/2。意见接收方式包括网站、邮件、信函等。

- 此意见稿针对批量控制智能终端及网络虚拟定位等功能的实名制进行了要求;对安全漏洞的发现及渗透测试等行为亦有所提及。

#China

https://www.mps.gov.cn/n2254536/n4904355/c10386242/content.html

- 意见反馈截止时间为 3/2。意见接收方式包括网站、邮件、信函等。

- 此意见稿针对批量控制智能终端及网络虚拟定位等功能的实名制进行了要求;对安全漏洞的发现及渗透测试等行为亦有所提及。

#China

感谢隔壁行业内群友提供的相关资料,对 RedCap 还有兴趣可以阅读参考。

原链接如下,文件存档见下一条:

ZTE:5G RedCap技术与实践白皮书

中国联通 5G RedCap 白皮书

中国移动 5G RedCap 技术产业白皮书

原链接如下,文件存档见下一条:

ZTE:5G RedCap技术与实践白皮书

中国联通 5G RedCap 白皮书

中国移动 5G RedCap 技术产业白皮书

1. 现状概括:覆盖(远远)不如 4G,性能(目前、在部分地区)跑不过 4G, 价格(远远)高于 4G 的东西。

2. RedCap 全称是 Reduced Capability ,考虑到随身 WiFi 消费者端写全了估计就真没人买了,所以宣传都吹简写让人以为这货高一个档次。

3. 买之前先想一想:移动白皮书里给 5G RedCap 的定位是 10Mbps-100Mbps ,你买来是为了上网的还是为了亲自 cos 物联网设备的?

4. 不要说什么要求不高这点网速够用,我们即使撇掉跑不过 4G 的偏极端情况,你先让三位数价格的 5G RedCap 产品价格到达两位数的 4G 产品了再来提碰瓷 4G 的事。