一个 CVSS 9.8 的洞是因为什么呢?一个库硬编码了默认验证令牌。

https://github.com/rustfs/rustfs/security/advisories/GHSA-h956-rh7x-ppgj

#security

笑出声

https://zhuanlan.zhihu.com/p/1921234199916044901

[...]

对该外挂雷达PHP网页进行分析,发现其存在安全漏洞。通过漏洞获取该外挂服务器访问权限,并进一步在数据库中查证到开发者及代理人员的联系方式等关键线索,目前相关证据材料已依法移交公安机关处理。

[...]笑出声

https://zhuanlan.zhihu.com/p/1921234199916044901

#security

NPM

更新:

多个npm包的作者 Qix- 被钓鱼,npm账号失陷。黑客上传了多个有恶意代码的npm包。具体包列表可以在以下链接查看:https://github.com/debug-js/debug/issues/1005#issuecomment-3266868187

编者注:考虑到黑客动手的速度之快,可以认为是一次定向的钓鱼攻击。热门包的维护者应该考虑从TOTP转到FIDO2。

NPM

debug 包出现大新闻,任何安装/运行了这个包的电脑均应视为已失陷。更新:

多个npm包的作者 Qix- 被钓鱼,npm账号失陷。黑客上传了多个有恶意代码的npm包。具体包列表可以在以下链接查看:https://github.com/debug-js/debug/issues/1005#issuecomment-3266868187

编者注:考虑到黑客动手的速度之快,可以认为是一次定向的钓鱼攻击。热门包的维护者应该考虑从TOTP转到FIDO2。

#security

B站这个开盒用户+直接修改生产在页面里引入自己域名下的js让我头皮发麻

https://blog.xpdbk.com/posts/bilibili-2025-1-neibu-hedingben/

B站这个开盒用户+直接修改生产在页面里引入自己域名下的js让我头皮发麻

https://blog.xpdbk.com/posts/bilibili-2025-1-neibu-hedingben/

#security #动态

省流:CSDN主页疑似被挂马,诱导用户下载exe执行

另外这个钓鱼页面我真的有点蚌埠住

https://mp.weixin.qq.com/s/qQw1DXE25Gkz_P8pEPVaHg

省流:CSDN主页疑似被挂马,诱导用户下载exe执行

另外这个钓鱼页面我真的有点蚌埠住

https://mp.weixin.qq.com/s/qQw1DXE25Gkz_P8pEPVaHg

#今天又看了啥 #security

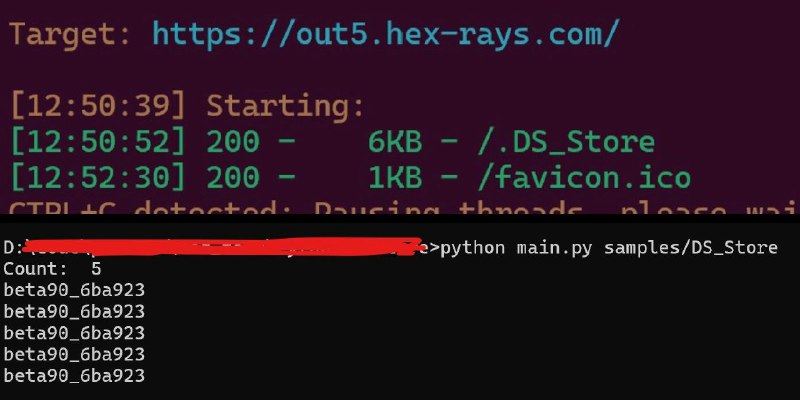

原来 IDA Pro 9.0 beta 的安装包是 子域名枚举 + .DS_Store 路径泄露出来的路径吗(

https://fixupx.com/gmhzxy/status/1822871063795315135

原来 IDA Pro 9.0 beta 的安装包是 子域名枚举 + .DS_Store 路径泄露出来的路径吗(

https://fixupx.com/gmhzxy/status/1822871063795315135

#今天又看了啥 #security #Windows

搜狗输入法0day,绕过锁屏有手就行

搜狗输入法可绕过Window10锁屏,该方法目前仍然有效,且Win11复现成功,有些输入法存在“游戏中心”,有些输入法不存在,应该是版本问题。

https://mp.weixin.qq.com/s/naqT_o6Q-DHU9f6pJffAbg

TL;DR

在锁屏界面切换搜狗输入法,打开虚拟键盘,右键搜狗 logo 进入游戏中心,任意打开游戏弹出网页 QQ 登录界面,使用 QQ 下载拉起资源管理器,cmd 启动!甚至还是 system 权限!

震惊!Windows 2000 锁屏绕过又回来了!

搜狗输入法0day,绕过锁屏有手就行

搜狗输入法可绕过Window10锁屏,该方法目前仍然有效,且Win11复现成功,有些输入法存在“游戏中心”,有些输入法不存在,应该是版本问题。

https://mp.weixin.qq.com/s/naqT_o6Q-DHU9f6pJffAbg

TL;DR

在锁屏界面切换搜狗输入法,打开虚拟键盘,右键搜狗 logo 进入游戏中心,任意打开游戏弹出网页 QQ 登录界面,使用 QQ 下载拉起资源管理器,cmd 启动!甚至还是 system 权限!

震惊!Windows 2000 锁屏绕过又回来了!

#今天又看了啥 #security #git #CVE

Exploiting CVE-2024-32002: RCE via git clone

A vulnerability in Git that allows RCE during a git clone operation. By crafting repositories with submodules in a specific way, an attacker can exploit symlink handling on case-insensitive filesystems to write files into the .git/ directory, leading to the execution of malicious hooks.

通过以特定的方式使用子模块制作存储库,攻击者可以利用不区分大小写的文件系统上的符号链接处理将文件写入 .git/ 目录,从而导致在 git clone 操作期间恶意钩子执行触发 RCE。

https://amalmurali.me/posts/git-rce/

PoC: https://github.com/amalmurali47/git_rce

Exploiting CVE-2024-32002: RCE via git clone

A vulnerability in Git that allows RCE during a git clone operation. By crafting repositories with submodules in a specific way, an attacker can exploit symlink handling on case-insensitive filesystems to write files into the .git/ directory, leading to the execution of malicious hooks.

通过以特定的方式使用子模块制作存储库,攻击者可以利用不区分大小写的文件系统上的符号链接处理将文件写入 .git/ 目录,从而导致在 git clone 操作期间恶意钩子执行触发 RCE。

https://amalmurali.me/posts/git-rce/

PoC: https://github.com/amalmurali47/git_rce

#今天又看了啥 #telegram #security #CVE #XSS

Telegram Web app XSS/Session Hijacking 1-click [CVE-2024–33905]

Attack surface: Telegram Mini Apps

“Telegram Mini Apps are essentially web applications that you can run directly within the Telegram messenger interface. Mini Apps support seamless authorization, integrated crypto and fiat payments (via Google Pay and Apple Pay), tailored push notifications, and more.”

This attack surface also affects web3 users because it handles crypto payments through the TON Blockchain.

Telegram fixed the flaw on March 11th, 2024.

Vulnerable version: Telegram WebK 2.0.0 (486) and below

Fixed version: Telegram WebK 2.0.0 (488)

https://medium.com/@pedbap/telegram-web-app-xss-session-hijacking-1-click-95acccdc8d90

Telegram Web app XSS/Session Hijacking 1-click [CVE-2024–33905]

Attack surface: Telegram Mini Apps

“Telegram Mini Apps are essentially web applications that you can run directly within the Telegram messenger interface. Mini Apps support seamless authorization, integrated crypto and fiat payments (via Google Pay and Apple Pay), tailored push notifications, and more.”

This attack surface also affects web3 users because it handles crypto payments through the TON Blockchain.

Telegram fixed the flaw on March 11th, 2024.

Vulnerable version: Telegram WebK 2.0.0 (486) and below

Fixed version: Telegram WebK 2.0.0 (488)

https://medium.com/@pedbap/telegram-web-app-xss-session-hijacking-1-click-95acccdc8d90

#security

完全无法想象

省流:Facebook收了一个VPN公司,然后给用户装CA来解密竞争对手的App流量以用作分析。

https://techcrunch.com/2024/03/26/facebook-secret-project-snooped-snapchat-user-traffic/

完全无法想象

省流:Facebook收了一个VPN公司,然后给用户装CA来解密竞争对手的App流量以用作分析。

https://techcrunch.com/2024/03/26/facebook-secret-project-snooped-snapchat-user-traffic/

#今天又看了啥 #security

可怕!虚拟机里点了个链接,物理机居然被黑了!

InstantView from Source

利用了6个2023年的 CVE,组成了一套攻击链,让你在 VMware 虚拟机里的 Chrome 浏览器中点开一个链接,然后外面真实的物理计算机就中招了。

CVE-2023-3079,Chrome V8 JavaScript 引擎漏洞,执行恶意代码;

CVE-2023-21674,本地沙箱提权;

CVE-2023-29360,Windows 操作系统内核驱动程序漏洞,提权到虚拟机高权限;

CVE-2023-34044,获取虚拟机敏感信息;

CVE-2023-20869,利用虚拟机可以共享外面物理机的蓝牙设备,通过虚拟机和外部通信的通道,传递特别构造的数据出来,外部的虚拟机宿主进程处理的时候缓冲区溢出,执行恶意代码;

CVE-2023-36802,Windows 内核驱动程序漏洞,获取外部真实物理机至高权限

可怕!虚拟机里点了个链接,物理机居然被黑了!

InstantView from Source

利用了6个2023年的 CVE,组成了一套攻击链,让你在 VMware 虚拟机里的 Chrome 浏览器中点开一个链接,然后外面真实的物理计算机就中招了。

CVE-2023-3079,Chrome V8 JavaScript 引擎漏洞,执行恶意代码;

CVE-2023-21674,本地沙箱提权;

CVE-2023-29360,Windows 操作系统内核驱动程序漏洞,提权到虚拟机高权限;

CVE-2023-34044,获取虚拟机敏感信息;

CVE-2023-20869,利用虚拟机可以共享外面物理机的蓝牙设备,通过虚拟机和外部通信的通道,传递特别构造的数据出来,外部的虚拟机宿主进程处理的时候缓冲区溢出,执行恶意代码;

CVE-2023-36802,Windows 内核驱动程序漏洞,获取外部真实物理机至高权限

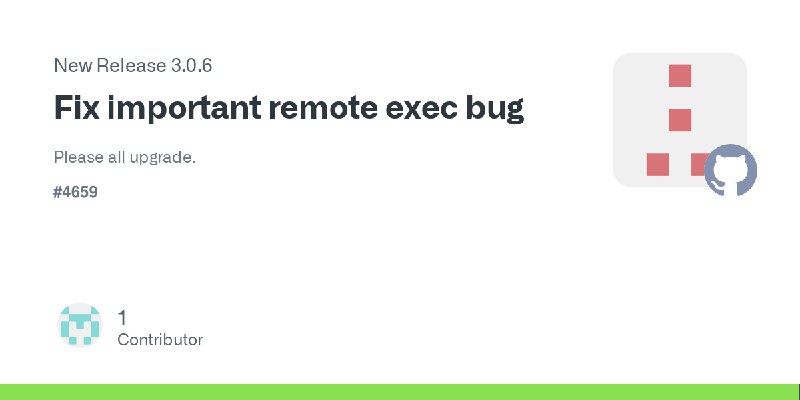

acme.sh 发布 3.0.6 版本,修正远程代码执行问题。

我们建议订户尽快更新。

https://github.com/acmesh-official/acme.sh/releases/tag/3.0.6

thread: /4232

#Security #acmesh

我们建议订户尽快更新。

https://github.com/acmesh-official/acme.sh/releases/tag/3.0.6

thread: /4232

#Security #acmesh

#今天又看了啥 #security

供应链投毒事件调查:一个免杀爱好者沦为“肉鸡”的全过程!

InstantView from Source

tl;dr

一个所谓的免杀远控工具实际上隐藏了后门木马,本想要控制他人主机反而被本机其中的木马控制,注意小心供应链投毒

供应链投毒事件调查:一个免杀爱好者沦为“肉鸡”的全过程!

InstantView from Source

tl;dr

一个所谓的免杀远控工具实际上隐藏了后门木马,本想要控制他人主机反而被本机其中的木马控制,注意小心供应链投毒

#今天又看了啥 #security #拼多多 #Android

当 App 有了系统权限,真的可以为所欲为?

InstantView from Source

See also:

「 深蓝洞察 」2022 年度最“不可赦”漏洞

拼多多apk内嵌提权代码,及动态下发dex分析

当 App 有了系统权限,真的可以为所欲为?

InstantView from Source

See also:

「 深蓝洞察 」2022 年度最“不可赦”漏洞

拼多多apk内嵌提权代码,及动态下发dex分析

微博网友提到,拼多多已经在更新的 App 中移除了相关提权等代码。

https://weibo.com/1865990891/MvIGECUxX

thread: /4086

#PinDuoDuo #Security

https://weibo.com/1865990891/MvIGECUxX

thread: /4086

#PinDuoDuo #Security